[View 24+] Immagine Di Hacker

View Images Library Photos and Pictures. Gli hacker violano il sistema del Tribunale di Catania: l'ennesima prova di vulnerabilità - Il Fatto Quotidiano Google Down. Le false schermate di Meet e il fantomatico attacco hacker: goliardia italiana - Open Googledown: salta pure #Googlemeet e gli studenti impazziscono di gioia per i messaggi degli hacker - greenMe Come simulare con gli amici di essere un hacker | IpCeI

. Dark Basin e i suoi fratelli, i segreti degli hacker mercenari - la Repubblica Come creare una password sicura a prova di hacker | TeamEis Inps e Spallanzani, hacker scatenano attacchi Polizia postale e servizi segreti in allerta - La Stampa

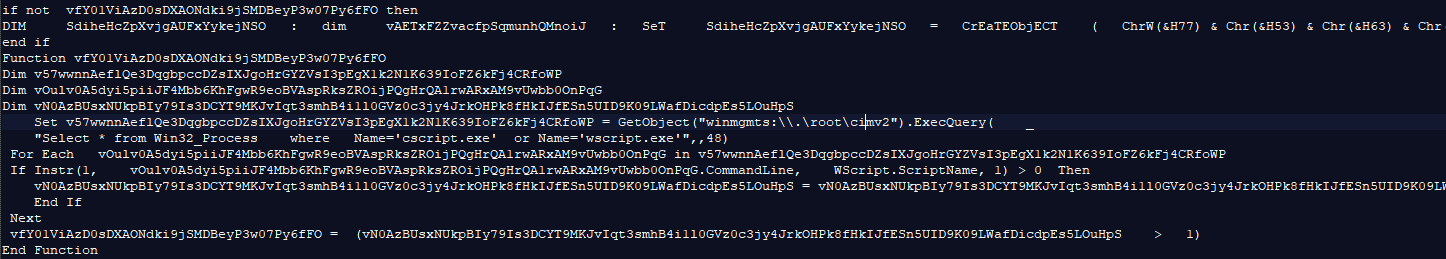

Come un hacker attacca un'azienda: le 5 fasi di un attacco informatico - Dgroove

Come un hacker attacca un'azienda: le 5 fasi di un attacco informatico - Dgroove

Come un hacker attacca un'azienda: le 5 fasi di un attacco informatico - Dgroove

Sito del governo americano attaccato da un gruppo di hacker iraniani - Tgcom24

Sito del governo americano attaccato da un gruppo di hacker iraniani - Tgcom24

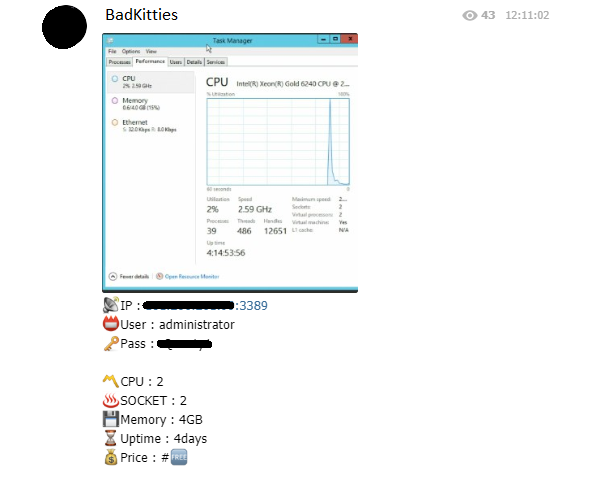

Hacker usano Instagram per vendere account Fortnite violati | DDay.it

Hacker usano Instagram per vendere account Fortnite violati | DDay.it

La composizione realistica colorata nel codice di hacker con la persona crea i codici per l'incisione e rubare l'illustrazione di vettore di informazioni | Vettore Gratis

La composizione realistica colorata nel codice di hacker con la persona crea i codici per l'incisione e rubare l'illustrazione di vettore di informazioni | Vettore Gratis

Furto di dati alla Pubblica amministrazione, hacker in manette - la Repubblica

Furto di dati alla Pubblica amministrazione, hacker in manette - la Repubblica

Cos'è successo realmente con la storyline dell'hacker di Smackdown in WWE?

Cos'è successo realmente con la storyline dell'hacker di Smackdown in WWE?

E anche oggi se fa lezione domani, grazie hacker". Gli studenti "festeggiano" il down di Google - Orizzonte Scuola Notizie

E anche oggi se fa lezione domani, grazie hacker". Gli studenti "festeggiano" il down di Google - Orizzonte Scuola Notizie

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Scuola, non c'è pace per la didattica a distanza: segnalati nuovi attacchi hacker | ScuolaInforma

Scuola, non c'è pace per la didattica a distanza: segnalati nuovi attacchi hacker | ScuolaInforma

Allarme Hacker, secondo Cisco si stanno preparando per un attacco mondiale - Cybersecurity Italia

Hacker, chi sono e come agiscono - Cybersecurity Italia

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Usa, maxi attacco hacker allo studio legale dei vip: chiesti 42 milioni di riscatto (e spunta il nome di Trump) - Corriere.it

Usa, maxi attacco hacker allo studio legale dei vip: chiesti 42 milioni di riscatto (e spunta il nome di Trump) - Corriere.it

Giovani ed etici, ecco la nazionale italiana di hacker - Hi-tech - ANSA.it

Giovani ed etici, ecco la nazionale italiana di hacker - Hi-tech - ANSA.it

Come scoprire se un hacker ti ha attaccato: i 12 segnali che sei stato hackerato - Dgroove

Come scoprire se un hacker ti ha attaccato: i 12 segnali che sei stato hackerato - Dgroove

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Vaticano, reti informatiche violate da un gruppo di hacker cinesi - Radio Maria

Vaticano, reti informatiche violate da un gruppo di hacker cinesi - Radio Maria

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Hacker: chi sono, come funzionano le organizzazioni di criminal hacking, gli attacchi più comuni - Cyber Security 360

Sfondo di hacker | Vettore Premium

Sfondo di hacker | Vettore Premium

Cos'è l'Hacking - Tutto quello che c'è da sapere | Malwarebytes

Cos'è l'Hacking - Tutto quello che c'è da sapere | Malwarebytes

Quanto guadagna un hacker a caccia di bachi - La Stampa

Quanto guadagna un hacker a caccia di bachi - La Stampa

Terminologia etc. » » Tanti hacker: buoni, cattivi, etici, "maliziosi"…

The Fallen Dreams: Diario di un Hacker - Demian Kurt - Cyber Division

The Fallen Dreams: Diario di un Hacker - Demian Kurt - Cyber Division

L'hacker di 17 anni che ha violato decine di account Twitter (tra cui quello di Obama e Musk) - Corriere.it

L'hacker di 17 anni che ha violato decine di account Twitter (tra cui quello di Obama e Musk) - Corriere.it

Hacker: immagini, foto stock e grafica vettoriale | Shutterstock

Hacker: immagini, foto stock e grafica vettoriale | Shutterstock

Comments

Post a Comment